Firmendaten auf Smartphones & Tablets schützen!

Die meisten Leute haben heutzutage ein Smartphone bei sich und nicht wenige davon nutzen es auch geschäftlich. Sei es, um Mails zu schreiben, zu telefonieren, PDFs zu unterschreiben oder gelegentlich auch Dokumente oder Präsentationen anzupassen. Letzteres eher auf einem Tablet aber diese werden aus IT-Sicht identisch wie Smartphones behandelt. Da diese Geräte meistens in Privatbesitz sind, befinden sich auch viele private Apps darauf. Man kann also ohne Probleme ein potenziell heikles Dokument mit wichtigen Firmendaten vom geschäftlichen Mail Account herunterladen und mit beliebigen Apps (wie z.B. WhatsApp oder Dropbox) teilen. So verliert das Unternehmen jegliche Kontrolle über die Firmendaten und gibt im schlimmsten Fall die Rechte an diesem Dokument anderen Firmen weiter. Um dies zu verhindern können die sogenannten «App protection policies» eingesetzt werden. Im folgenden Beitrag gehe ich genauer darauf ein und erkläre anhand von iOS Screenshots wie es in der Praxis funktioniert.

App Protection Policies

Mit «App protection policies» kann ein Unternehmen die Firmendaten schützen. Diese Methode eignet sich besonders gut bei einer «Bring Your Own Device» Strategie, sprich der Benutzer verwendet sein eigenes Gerät. Der grosse Vorteil bei dieser Lösung ist, dass der Benutzer so gut wie nichts unternehmen muss auf seinem Gerät. Sobald er sich mit seinen Anmeldedaten in eine App, wie z.B. Outlook oder Teams, einloggt, wird er lediglich einmalig aufgefordert die App «Microsoft Authenticator» herunterzuladen.

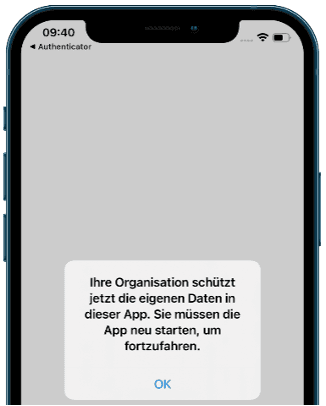

Sobald man sich dann in einer Microsoft App eingeloggt hat, greifen die eingestellten Richtlinien. Dies wird mit einer entsprechenden Meldung bestätigt:

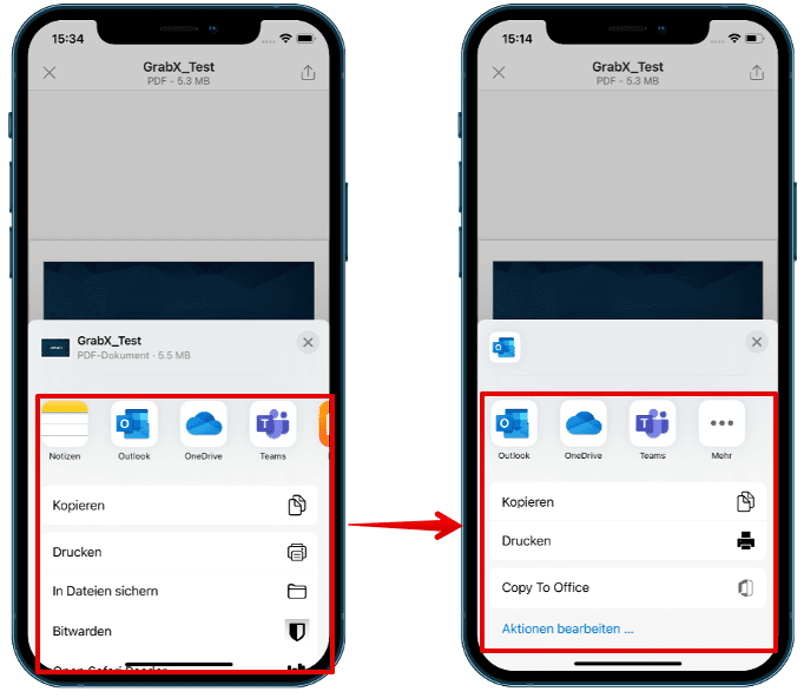

Zum Testen der Richtlinie kann versucht werden, ein Attachment von Outlook in eine nicht gemanagte App zu teilen. Diese Apps sollten im «Teilen-Dialog» gar nicht erst erscheinen wie folgende Bilder verdeutlichen:

Microsoft Endpoint Manager (MEM)

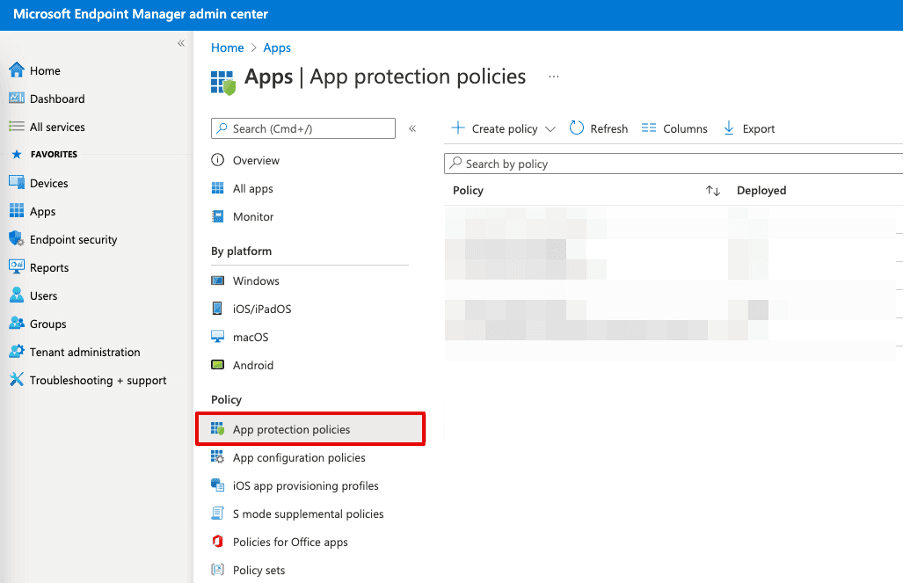

Nun zeige ich euch, wie diese Konfiguration im MEM Admin Center aussieht und welche Optionen zur Verfügung stehen. Unter «App protection policies» werden sämtliche Richtlinien konfiguriert. Das heisst sowohl für iOS als auch für Android. Allerdings muss für jedes Betriebssystem eine eigene erstellt werden. Im folgenden Beispiel wird eine solche Richtlinie für iOS erstellt (Android ist fast identisch):

Wer sich nun fragt, ob es solche Policies auch für macOS oder Windows gibt, den muss ich enttäuschen. Leider gibt es eine solche Möglichkeit nur bei den Smartphones. Vollständigkeitshalber muss man sagen, dass es bei Windows mit WIP (Windows Information Protection) eine ähnliche Möglichkeit gibt.

Bei der Erstellung einer «App protection policy» hat man diverse Möglichkeiten. Auf die wichtigsten gehe ich im Folgenden kurz ein.

Apps

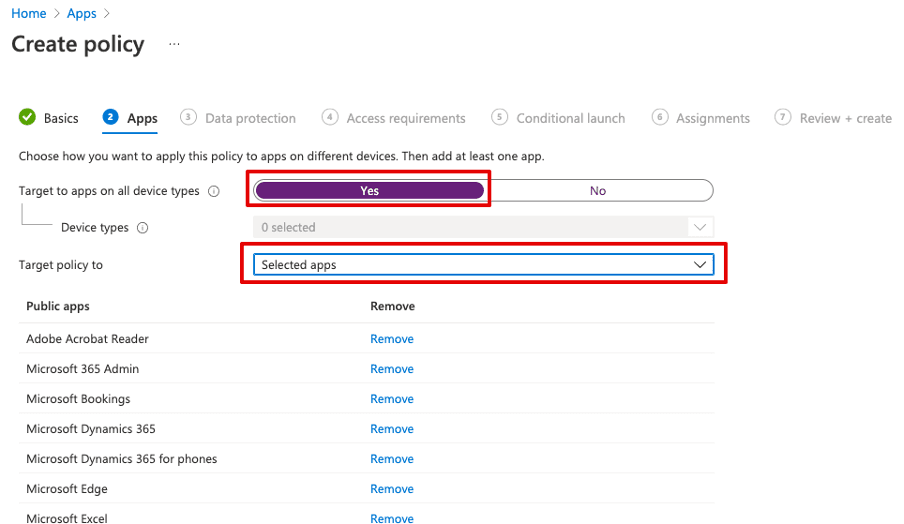

Im ersten Schritt kann gewählt werden, welche Gerätetypen und welche Apps geschützt werden sollen. Bei den Gerätetypen empfehle ich «Alle» und bei den Apps mindestens sämtliche Microsoft Apps auszuwählen. Den Adobe Acrobat Reader finde ich persönlich auch noch sehr praktisch, denn dann hat der Benutzer die Möglichkeit, ein geschäftliches PDF auf einem Tablet zu unterschreiben oder es aber ausgefüllt wieder zurückzusenden:

Sämtliche Apps, welche geschützt werden können, werden laufend unter folgendem Link aktualisiert: https://docs.microsoft.com/en-us/mem/intune/apps/apps-supported-intune-apps

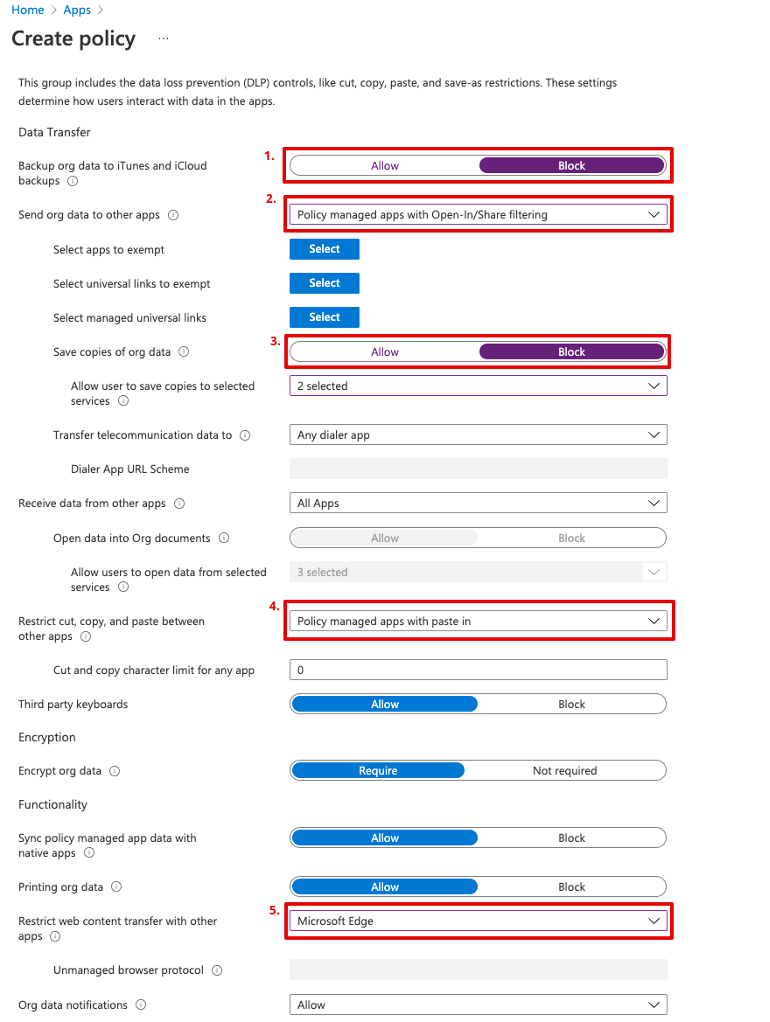

Data Protection

Im «Data protection» Tab können die eigentlichen Einstellungen vorgenommen werden. Die folgenden Empfehlungen verstehen sich als mögliche Lösung und gelten keinesfalls für jede Firma als «DIE richtige Lösung»:

Block: Damit keine Firmendaten in die iCloud gesichert werden.

Policy managed apps with Open-In/Share filtering: Damit Attachments nur mit gemanagten Apps geöffnet werden können und private Apps gar nicht erst erscheinen im «Teilen» Dialog.

Block - SharePoint sowie OneDrive auswählen: Damit Attachments und andere Office Dokumente nur in den SharePoint sowie OneDrive Account der Firma gespeichert werden können.

Policy managed apps with paste in: Damit keine Inhalte per copy und paste von gemanagten Apps in private Apps wie WhatsApp und co kopiert werden können, es aber von privaten Apps in die geschäftlichen Apps erlaubt ist.

Microsoft Edge: Damit Links nur im Microsoft Edge geöffnet werden können und nicht zum Beispiel in Safari oder Chrome.

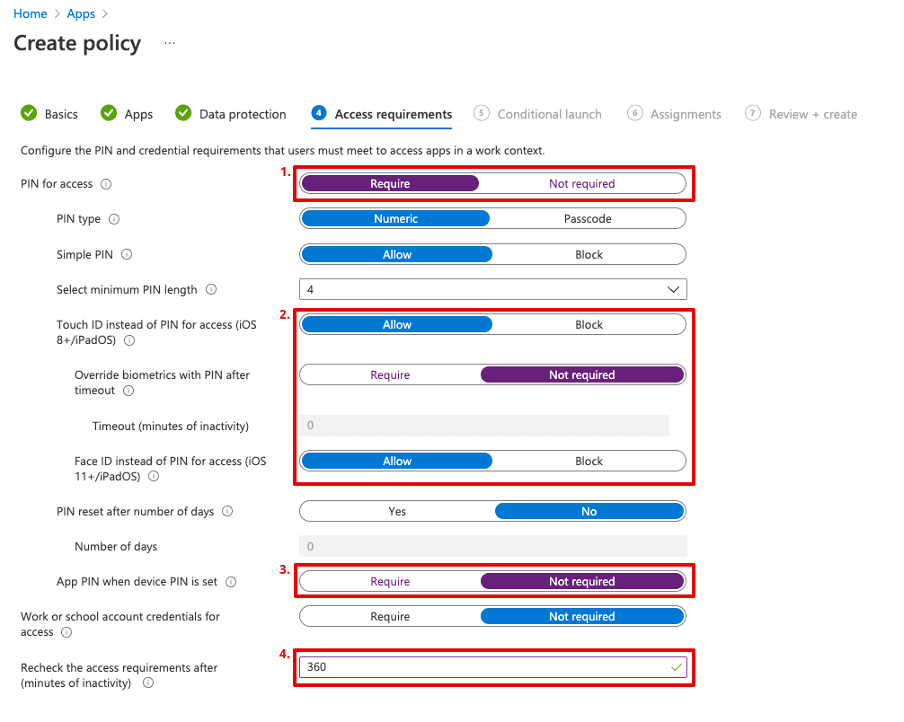

Access requirements

Beim nächsten Tab «Access requirements» muss man sich genau überlegen, was eingestellt werden soll. Denn hier wird unterschieden, ob beim Öffnen einer gemanagten App eine Code-Abfrage erscheint bevor der Benutzer Zugriff auf die Daten der App (z.B. Emails) erhält. Mit dieser Option kann also ein zusätzlicher Schutz vor unbefugten Zugriffen aktiviert werden. Allerdings kann man so auch die Benutzer verärgern und verwirren, da dieser Code nichts mit dem Geräte-Code zu tun hat. Wenn die Geräte jedoch nicht als voll verwaltet werden, sondern nur die hier beschriebenen «App protection policies» eingesetzt werden, könnte theoretisch der Geräte-Code deaktiviert werden. Wenn das Gerät dann verloren oder gestohlen wird, kann die fremde Person ohne Probleme sämtliche Geschäftsdaten einsehen. Deshalb hier eine mögliche Lösung:

Require: Damit ein PIN (Code) gesetzt werden muss

Allow, not required, Allow: Damit biometrische Authenifizierungen erlaubt werden. Das erleichtert es dem Benutzer erheblich und ist daher ein guter Kompromiss.

Not required: Wenn das Gerät gemanagt ist und ein Geräte-Code gesetzt wurde, wird dieser PIN deaktiviert.

360 Minuten (3 Stunden): Nach dieser Zeit muss der Benutzer sich wieder authentifizieren. Dazwischen kann die App ohne PIN geöffnet werden. So wird sichergestellt, dass man den PIN «nur» 2-3 mal täglich während der Arbeitszeit eingeben muss.

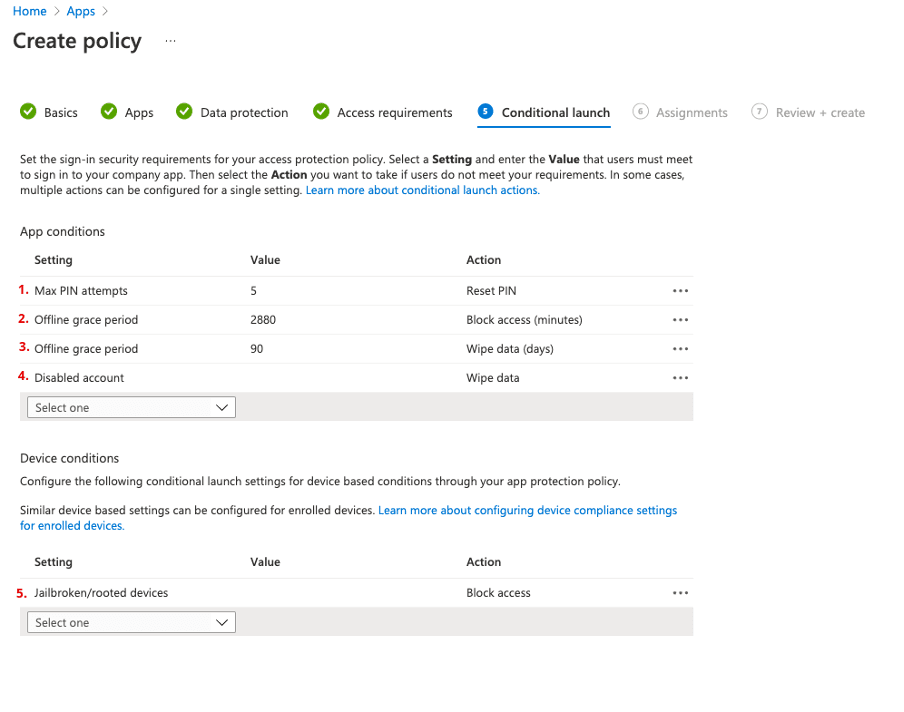

Conditional launch

Im Tab «Conditional launch» können weitere wichtige Parameter eingestellt werden:

Nach so vielen Falsch-Eingaben des PINs muss ein neuer gesetzt werden. Hierzu muss man sich mit dem Passwort des Benutzers neu authentifizieren und kann dann einen neuen PIN generieren.

So lange wie dieser Wert ist, kann man auf die gemanagten Daten in der App auch offline zugreifen. Danach muss das Gerät wieder für kurze Zeit online gehen damit sichergestellt werden kann, dass alles stimmt und das Gerät nicht gestohlen wurde oder verloren ging.

Nach dem Erreichen dieser Anzahl an Tagen ohne Internet-Verbindung werden sämtliche geschäftliche Daten aus den Apps entfernt.

Wenn ein Account gesperrt wird, werden auch sämtliche Daten in den geschützten Apps entfernt.

Wenn das Gerät jailbreaked wurde (Softwaremanipulation von iOS), wird der Zugriff auf die Apps blockiert.

Zuweisen der Richtlinien und Tests

Im letzten Tab kann dann die eben erstellte Richtlinie den entsprechenden Benutzern zugewiesen werden. Am besten verteilt man diese zuerst auf eine Testgruppe bevor man auf die breite Masse ausrollt.

Zusammenfassung

Mithilfe der «App protection policies» können relativ einfach die geschäftlichen Daten auf Smartphones geschützt werden. Die Benutzer werden dabei kaum bei der täglichen Arbeit gestört. Daher würde ich diesen Schritt jeder Firma empfehlen. Wenn Fragen oder Anregungen entstanden sind, stehe ich gerne für Sie bereit oder gebe eine unverbindliche Demo.